現在幾乎人手不只一個的電子郵件信箱,早已成為各種行銷訊息、垃圾郵件兵家必爭之地。你是否曾經打開一封垃圾郵件後發現寄件人竟然是自己?先說說好消息,駭客可能無法因此來存取你的資料,但他們是怎麼做到的呢?這是用一種「誘騙」(Spoofing)技巧來偽造你的電子郵件。

為什麼你會收到寄信人是自己的垃圾郵件?

「誘騙」是一種偽造電子郵件的行為,讓它看起來像是來自原本寄件者外的其他人。通常,誘騙會讓你誤以為電子郵件來自你認識的人、耳熟能詳的機構或是與你合作的企業等,例如銀行。電子郵件誘騙很簡單,因為郵件系統並不總是有足夠的安全檢查來確保寄件人欄位中輸入的位址真正屬於你。這就像你去郵局寄信時,不在乎是否能真正在無法投遞時退回,在寄件者上亂寫一通,郵局無法逐一查證一樣的道理。

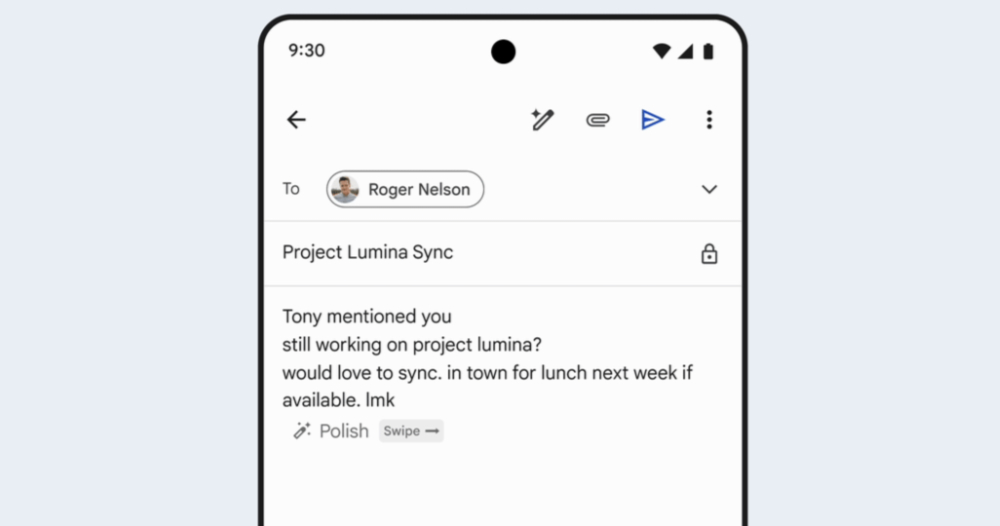

電子郵件偽造的運作原理與前面舉的例子相似。某些線上服務會在你發送電子郵件時特別注意寄件者的部分,以防止發送附帶偽造位址的郵件,例如 Outlook。但是,其他工具則可以讓你填寫任何你要的內容,就像建立自己的電子郵件伺服器(SMTP)一樣簡單。詐騙者所需要的只有你的電子郵件位址,而這個從任何地方都可以拿到手,包含各種外洩的資料中。

詐騙者通常會因為兩種原因而用假位址騙你。你會寄信給自己基本上都是為了記住一些重要的事情並且不希望該郵件被標記為垃圾郵件,而不肖人士就是希望能夠繞過你的垃圾郵件防護,不要被內建垃圾郵件過濾器偵測到,順利來到你的面前。第二個原因則是為了讓信件看起來更合理、合法,例如你常看到某些具欺騙性的電子郵件聲稱你的帳戶被盜用之類的。雖然不肖人士可能會以曝光你的個人數據或其他威脅性字眼製造恐慌,但事實上他們通常只是獲取你的電子郵件位址,極大可能沒有你的任何資訊。

任何人都可以如此輕鬆地偽造回覆電子郵件地址,這並不是一個新問題。另外,電子郵件服務商不希望垃圾郵件惹惱用戶,因此他們使用一些技術來解決這個問題。常用的就是將 SPF 與 DNS 兩種記錄搭配使用,將流量引導到正確的託管伺服器或電腦,當你傳送電子郵件時,接收服務會檢查傳送網域的 SPF 記錄,以確保電子郵件來自授權的 IP 位址。如果電子郵件源自 SPF 記錄中未列出的 IP 位址,則可能會被標記為垃圾郵件或被拒收。但光靠 SPF 並不能解決問題,因為騙子可以鑽 SPF 的漏洞,當你收到信時會看的只是寄件人而不是完整位址,而他們會填寫一個電子郵件地址作為實際名稱,另一個作為與 SPF 記錄相符的發送地址,這種情況下無論是你還是 SPF 都識別不出是垃圾郵件。企業還必須決定如何處理 SPF 的結果,大多數情況下會選擇讓郵件通過。也就是說,SPF 僅提供檢查結果,沒有一套關於如何處理的規則。

為了解決這些問題,Microsoft、Google 和其他電子郵件服務供應商導入了以網域為基礎的訊息驗證、報告和一致性(DMARC)驗證系統。它與 SPF 一起建立規則來處理標記為潛在垃圾郵件的電子郵件。 DMARC 首先檢查 SPF 掃描,如果失敗,它將阻止訊息通過,除非管理員另有配置。即使 SPF 通過,DMARC 也會進行比對,確保「寄件者」欄位中的電子郵件地址與電子郵件來自的網域相符,也由於 DMARC 的廣泛採用,我們看到的詐騙電子郵件的數量穩定減少。

不幸的是,沒有可靠的方法可以防止垃圾郵件發送者在位址部分說謊。最好選用可同時實現 SPF 和 DMARC 的電子郵件系統,而且你不會看到這些有針對性的電子郵件。這些郵件應該直接被歸類到垃圾郵件中。如果你的電子郵件供應商允許控制垃圾郵件選項,你可以將它設定得更嚴格。請注意,你可能還會遺失一些合法郵件,因此請務必經常檢查垃圾郵件匣以免錯過重要信件。

如果你確實收到了寄件人是自己的欺騙性郵件,請忽略它。不要點擊任何附件或連結,也不要支付內容中任何索要的贖金,只需將其標記為垃圾郵件或網路釣魚,或直接將它刪除即可。如果你擔心帳戶已被盜用,請將其鎖定以確保安全,更改密碼、啟用雙重或多重驗證,並確保不在任何帳戶上使用相同的密碼。