只要家裡有網路就會有路由器,但大多數人一旦裝上,除非哪天發現網路失常,路由器壞了,否則幾乎就忘了它的存在,因此你不會像對手機、電腦一樣定期更新或是換新。近日,安全人員發現有惡意軟體正在利用運行過時韌體的 D-Link 路由器構築殭屍網路,且活動量還不小。

安全人員發現惡意軟體利用過時 D-Link 路由器構建殭屍網路

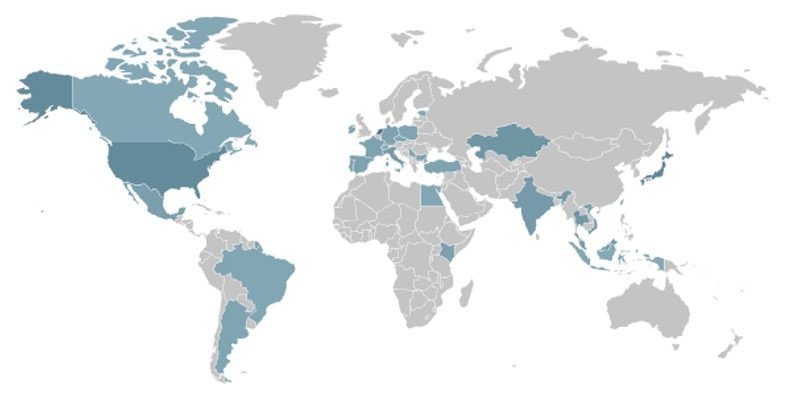

安全人員追蹤到的兩個殭屍網路名為 「Ficora」和「Capsaicin」,主要利用過時的 D-Link 路由器活動,目標型號包括個人和組織中所使用的熱門 D-Link 設備,包含 DIR-645、DIR-806、GO-RT-AC750 和 DIR-845L 等。Ficora 的地理分佈廣泛,其中一些集中在日本和美國。Capsaicin 似乎主要針對東亞國家的設備,並且從 10 月 21 日開始,在短短兩天內活動大大增加。

在初始訪問階段,這兩款惡意軟體利用 CVE-2015-2051、CVE-2019-10891、CVE-2022-37056 和 CVE-2024-33112 已知漏洞來進行滲透。一旦裝置受到威脅,攻擊者就利用 D-Link 管理介面(HNAP)中的弱點並透過 GetDeviceSettings 操作執行惡意指令。所構築的殭屍網路可以竊取資料並執行 Shell 腳本,攻擊者似乎是為了 DDoS 的目的而侵入。

Ficora 是 Mirai 殭屍網路的新變種,根據安全機構 Fortinet 的遙測數據,該殭屍網路顯示出隨機目標,在 10 月和 11 月期間出險兩次顯著活躍激增。在取得 D-Link 裝置的初始存取權限後,Ficora 使用名為「multi」的 shell 腳本透過 wget、curl、ftpget 和 tftp 等多種方法下載並執行其有效負載。

Capsaicin 則是 Kaiten 殭屍網路的變體,僅在 10 月 21 日至 22 日期間一系列攻擊中觀察到它的活躍,Fortinet 的遙測數據 顯示它主要目標針對東亞國家與地區。透過下載器腳本進行感染,該惡意軟體會主動尋找同一主機上活動的其他殭屍網路有效負載來停用它們。

防止路由器和其他 IoT 設備成為殭屍網路中的一員,最直接的方法是確保它們都能更新運行最新版本的韌體,以堵截已知的漏洞進行修補。如果裝置已達使用壽命且已經停止接收安全性更新,最好還是換新設備。此外,你應該使用具唯一性且較強的密碼來取代預設管理員帳號的密碼,並在不需要時停用遠端存取介面。