想要保護自己的網路安全越來越具挑戰性,即使是信用良好的密碼管理器也可能會成為駭客行為嚇得犧牲品。懶得從頭開發自有侵犯程式的不肖人士甚至可以利用 MaaS ( Malware-as-a-Service,惡意軟體即服務) 等更便捷的解決方案來散播惡意程式感染他人設備。安全研究人員發現了一款名為 Nexus 的 MaaS,利用木馬從 Android 設備竊取用戶銀行資金融數據。

一款新的 Andorid 殭屍木馬為你的銀行金融數據而生

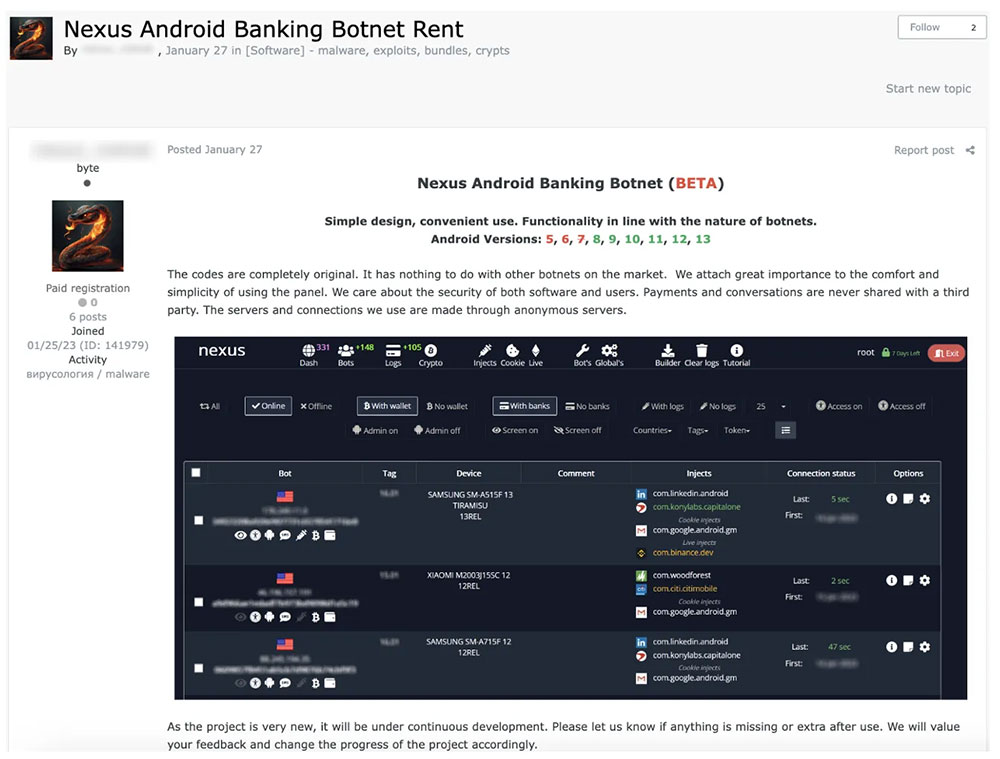

網路安全公司 Cleafy 利用地下論壇的樣本數據分析了 Nexus 的做案手法。該殭屍網路於去年 3 月首次被發現,它允許不肖人士以每月 3,000 美元的費用進行 ATO 攻擊。Nexus 會在可疑的第三方應用程式裡將惡意木馬與看起來正常、合法的應用程式封包在一起進入你的 Android 中。一旦用戶的設備被感染,馬上會成為駭客控制的殭屍網路中的一部分。

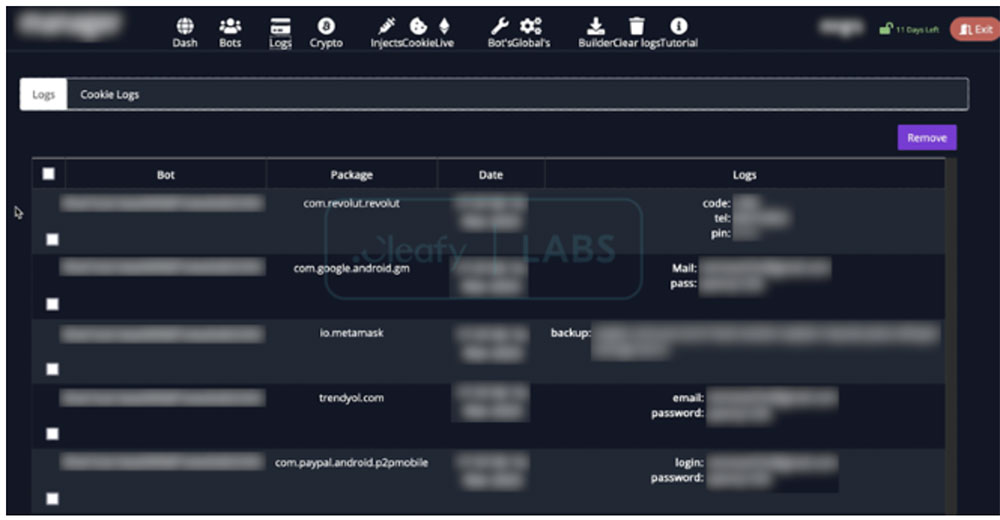

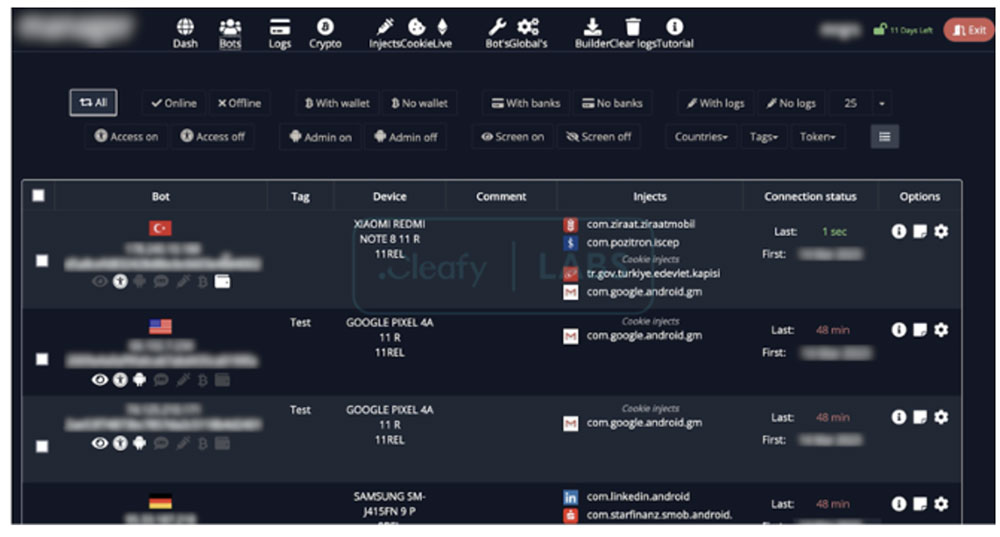

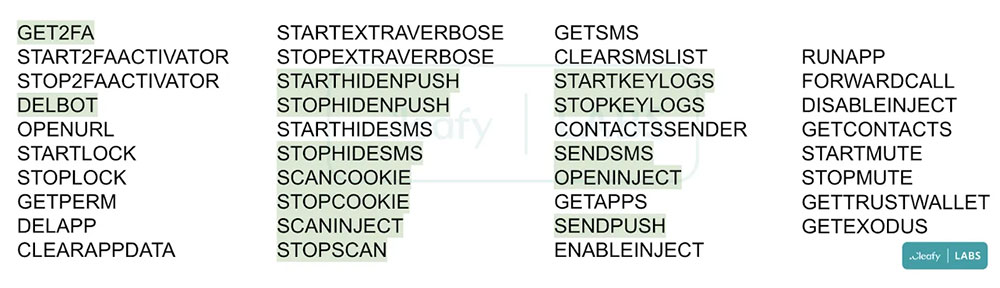

Nexus 是一款功能強大的惡意軟體,能夠進行鍵盤記錄以在各種應用程式中記錄你的登入密碼。它還可以從相對安全係數高的 Google Authenticator 應用程式中竊取 SMS 提供的雙因素身分驗證(2FA)代碼和資訊,所有這些行為都是在你不知情的情況下進行。惡意軟體可以竊取代碼後刪除 2FA SMS,在後台自動更新,並且散佈其他惡意軟體。由於受害者設備是殭屍網路的一部分,因此使用 Nexus 的威脅行為者可以使用簡單的 Web 面板遠端監控所有機器人(受感染的設備)以及從中收集的數據。據報導,該介面允許自定義 Nexus,並支援遠端注入大約 450 個看起來合法的銀行應用程式登入頁面來竊取憑據。

從技術上來說,Nexus 是 2021 年中期 SOVA 銀行木馬的變異。儘管 Cleafy 表示前者似乎仍處於測試開發階段,但 SOVA 的原始程式碼已經被 Android 殭屍網路營運者竊取(黑吃黑?),他們還利用了流行的舊款 MaaS。在營運 Nexus 的時候利用這些被盜的原始碼,然後增加了其他惡意模組,例如勒索軟體等,該模組能夠透過 AES 加蜜香用戶鎖定在設備之外(幸好這部分目前似乎處於非活動狀態)。

由於這款惡意軟體性質類似木馬,在 Android 設備上檢測它可能有難度,但你可能注意一些明顯的危險信號,看到行動數據和 Wi-Fi 使用異常高峰,通常表示惡意軟體與駭客的設備通訊或在後台更新。當設備未處於活動使用狀態時,異常的電池消耗也可能是惡意軟體引發後台活動的明顯跡象。如果發現任何問題,建議在備份重要檔案後將設備恢復原廠設置,或聯繫合格的網路安全專家。為了保護你的 Android 設備免受 Nexus 等危險惡意軟體的侵害,請始終從信用良好的來源(如 Google Play 商店)下載應用程式。此外,請確保你運行的是最新的可用安全更新,並且僅授予應用對其操作至關重要的授權,像圖庫或修圖應用應該不需要訪問你的通話記錄。