雖然在經過倡導之後,大家都知道從官方管道下載應用與軟體是最安全安心的方式,不過近來的消息又讓人不由得把心又提到嗓子眼。安全研究單位在 Microsoft 商店中發現以知名遊戲的外皮包裹的惡意病毒,當然這些都是假冒的,下載就直接在你的電腦中大開後門,至於後手會做些什麼還真是難以預測。

Microsoft 商店中出現假冒知名遊戲的惡意軟體

安全研究單位 Check Point 近日發現一款名為「Electron Bot」的模組化惡意軟體,透過偽裝成《Subway Surfer》和《Temple Run》等數十款知名的熱門遊戲與應用偷偷進駐微軟官方商店,使得目前大約有 5,000 部電腦受到感染。這支惡意軟體是一個後門程式,使不肖人士能夠完全控制受感染的電腦,進而執行遠端下達的指令與即時資訊傳遞。

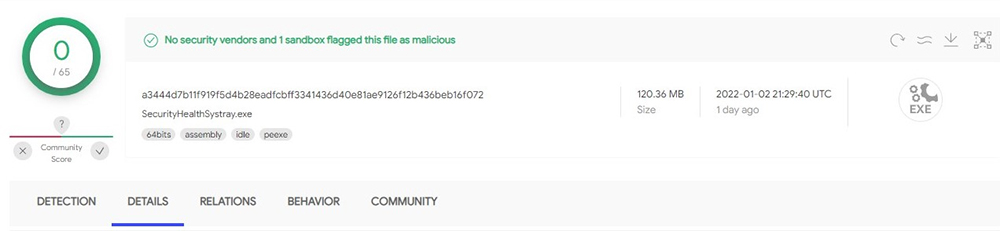

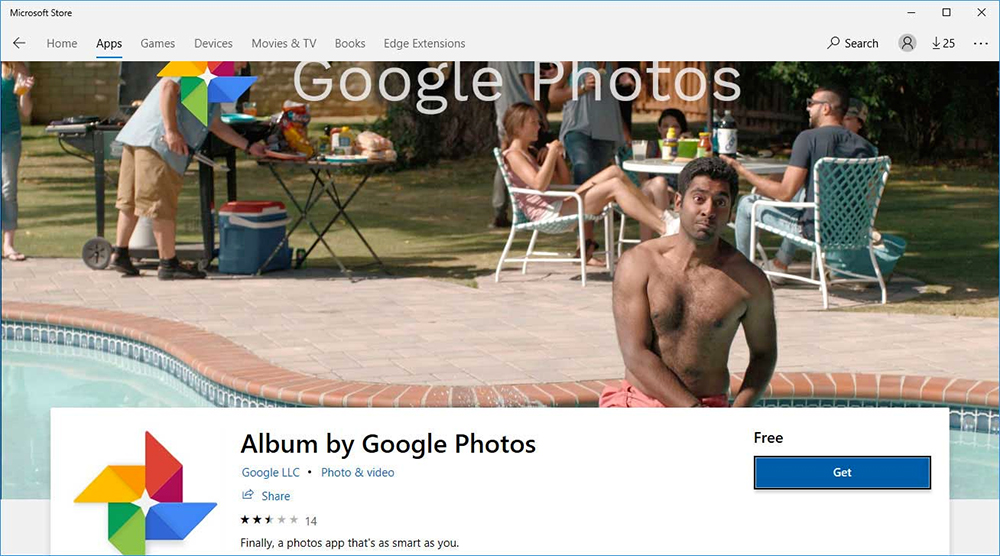

因為 Electron Bot 支援在社群平台上註冊、評論和點擊喜歡的新帳戶,利用 Electron Bot 的惡意人士主要目標是社群媒體的推廣與點擊詐騙,透過控制 Facebook、Google、YouTube 和 SoundCloud 上的社群帳號來實現。該惡意軟體是用 Electron 編寫因此得名,它可以類比自然的用戶瀏覽行為並執行操作,就好像是真正的網站用戶一樣。最早是在 2018 年首度發現這支惡意軟體,當時早期的 Electron Bot 變種以「Google Photos 相簿」之名提送給 Microsoft 商店,並以假的 Google LLC 之名發行。從那時起,惡意軟體開發者在其工具中加入幾個如動態腳本載入等新功能與高階偵測規避功能。

Check Point 研究人員分析 Electron Bot 的持續活動中主要目標是下面幾項,這些功能作為服務提供給那些想要以投機取巧的方式增加網路線上利潤的人,因此惡意軟體經營者可以獲得間接收益:

- SEO中毒 – 建立在 Google 搜尋結果中排名靠前的惡意軟體拋棄式網站

- 廣告點擊 – 在後台連接到遠端網站,然後點擊不可查看的廣告

- 社交媒體帳號推廣 – 將流量定向到社交媒體平台上的特定內容

- 線上產品促銷 – 透過點擊其廣告來提高商店中的評等

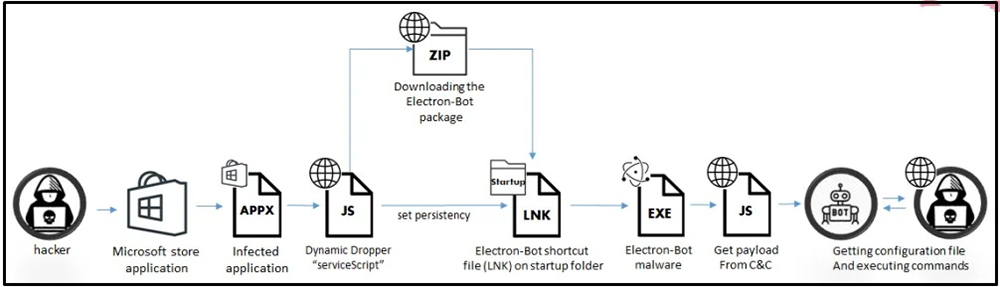

它的感染傳播方式最開始是讓受害者從 Microsoft 商店裡下載帶有後門的應用程式,因為 Microsoft 商店是官方經營,大家的警覺心也會降低。啟動該應用程式後,JavaScript dropper 在後台動態載入,以獲取 Electron Bot 有效負載並安裝它。在下一次系統啟動時,惡意軟體也會跟著執行連接到 C2,檢索遠端的配置並執行任何遠端下達的指令,由於主腳本是在運行時動態載入,因此在電腦記憶體中的 JS 檔非常小,看起來就像無害的小綿羊一般。

▲運行腳本

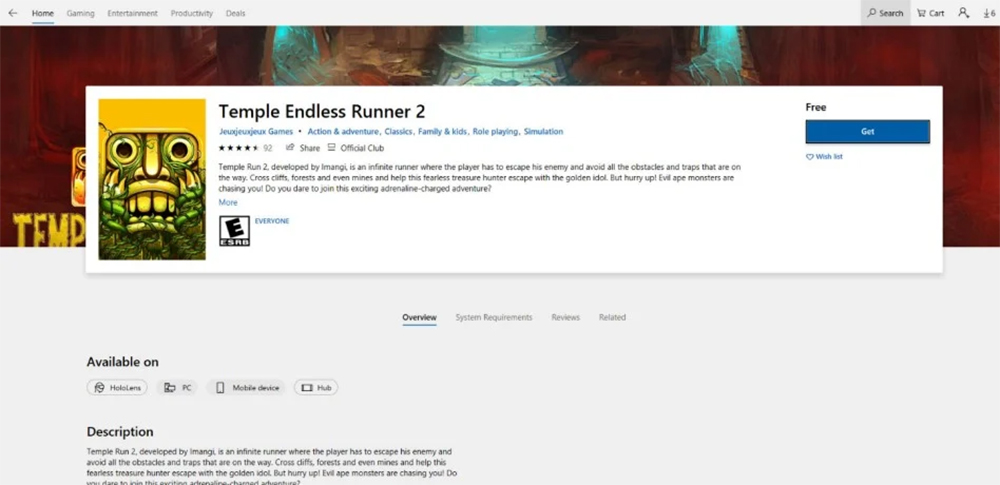

由於這些被 Check Point 檢測到的內含惡意病毒遊戲都具備完整的遊戲功能,僅在背景執行惡意軟體,使得這些遊戲在 Microsoft 商店中都擁有很高的用戶評價,像是 2021 年 9 月 6 日上架的 《Temple Endless Runner 2》 在 92 條評論中獲得了接近完美的五星評等。當然,惡意人士會不斷更新誘餌,並使用不同的遊戲標題和應用程式將惡意軟體有效載荷傳遞給毫無戒心的受害者。

以目前來說,下面這些發行商是已經確認推出內含惡意軟體的名單:

- Lupy games

- Crazy 4 games

- Jeuxjeuxkeux games

- Akshi games

- Goo Games

- Bizzon Case

這邊要強調的是,雖然現有版本的 Electron Bot 部會對受感染的電腦造成災難性的損害,但惡意人士可能會透過修改程式的方式注入第二階段的有效附載,例如執行 RAT 或是勒索病毒。Check Point 建議用戶避免下載評論計數較少的應用程式,在下載前也要仔細檢查開發者、發行人的詳細資訊,並確保應用程式名稱完全正確且未出現模擬兩可的混淆式拼寫。