微軟近期對 Windows Defender 的排除權限進行更新,只要不具備管理員權限就無法查閱被指定排除的資料夾與文件,這個重要的改變使惡意人士無法將惡意軟體的負載塞進被排除的資料夾中來繞過掃描。不過這也不是萬靈丹,近日安全公司披露的 Kraken 就能夠鑽進這個規則的漏洞輕鬆繞過。

Kraken 殭屍網路輕鬆騙過Windows Defender竊取加密貨幣數據

安全研究單位 ZeroFox 從 2021 年 10 月以來一職在追蹤一款名為 Kraken 的未知新僵屍網路,攻擊目標是 Windows 系統,且目前正在積極演化開發中。之所以它能夠避開 Windows Defender 的掃描是因為他將自己簡單地加入成為一個排除項目,而不是如其他惡意軟體一樣將自己塞進其他排除項中,相比之下,這個方法可說是既簡單又有效。

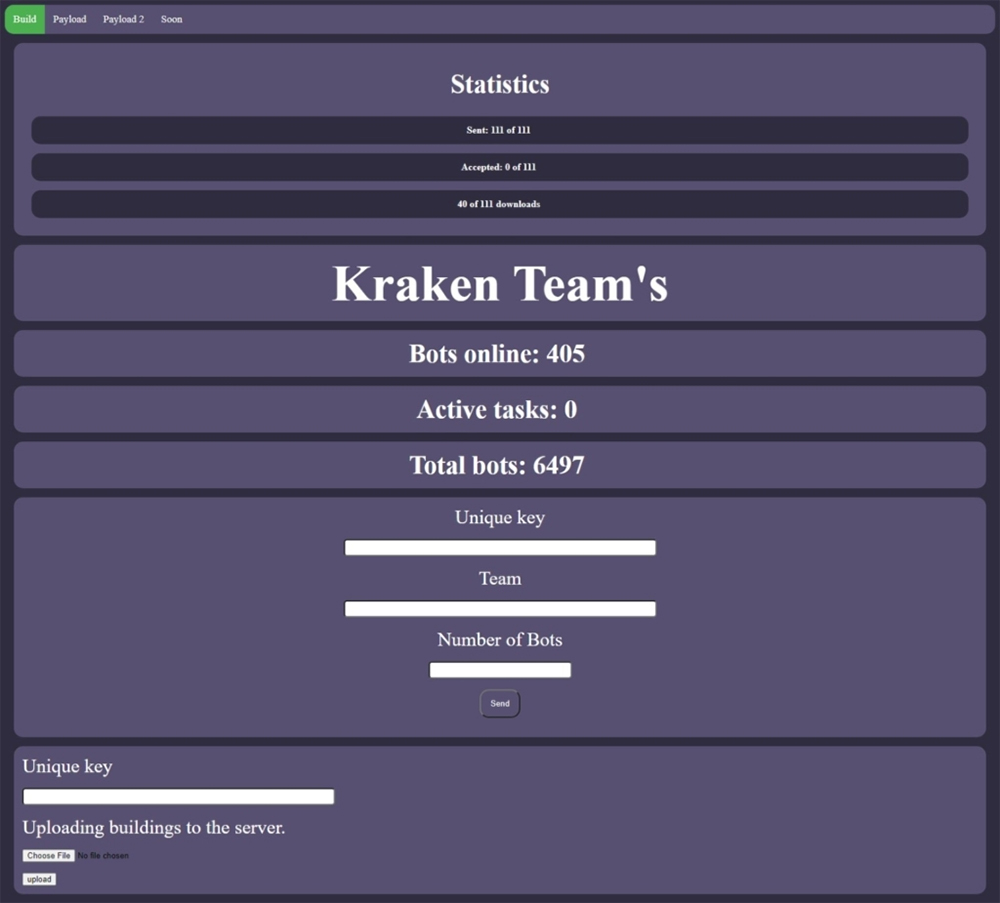

它是怎麼運作的呢?在安裝階段時,Kraken 為了保持隱身狀態運行兩個指令,試圖把自己移到「%AppData%/Microsoft.Net」中。Kraken 主要是一款以竊取用戶資產為目的的惡意軟體,與近期發現的假 Windows 11 官網欺詐網站類似。ZeroFox 補充道,Kraken 的能力現在包含竊取與用戶加密貨幣錢包相關的資訊,直接使人聯想到近期的假 KMSPico Windows 惡意軟體。Karaken 反覆運算的作用包含可持續性、收集相關主機的註冊資訊、下載並執行檔案、運行 Shell 指令、竊取各種加密貨幣錢包、螢幕截圖等。

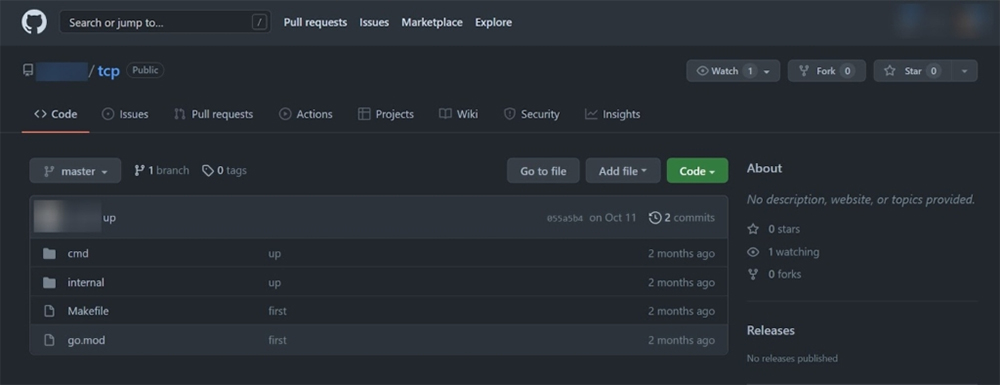

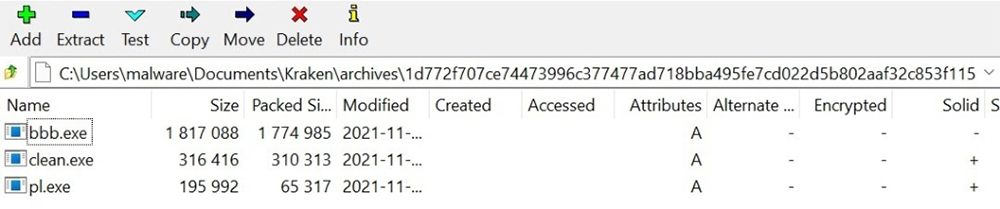

Kraken 最初是在 SmokeLoader 下載的自解壓 RAR SFX 檔中傳播。這些 SFX 檔包含一個 UPX 包裝版本的Kraken、RedLine Stealer 和另一個用於刪除 Kraken 的二進位檔案。Kraken 目前版本由 SmokeLoader 直接下載。Kraken 二進位檔則仍以 UPX 封裝,但現在還加上 Themida 進一步保護。

在演進過程中,Kraken C2 似乎經常消失。ZeroFox 已經多次觀察到伺服器的活動減少,只是在短時間內使用全新 IP 出現另一個伺服器。透過使用 SmokeLoader 傳播,Kraken 每次操作更改 C2 時都會快速獲得數百個新機器人。從 2021 年 10 月到 2021 年 12 月向 Kraken 受害者發送的監控命令顯示,該開發者完全專注於推動資訊盜竊,特別是 RedLine Stealer。目前尚不清楚開發者打算如何處理已收集的被盜資訊,或者創建此新殭屍網路的最終目標到底是什麼。