幾年前 WannaCry 勒索軟體的慘痛事件,相信很多人依舊記憶猶新,原本以為過了這麼久的時間,應該不太可能再次發生,但沒想到前陣子再爆出的 Windows 還是有 SMB 漏洞,而且受影響的正是目前最多人使用的 Windows 10 與 Windows Server 2019 系統,嚴重程度甚至引起美國國土安全部(CISA)高度重視,如果不重視,很可能會引起新一波的網路攻擊事件。

Windows 再爆 SMB 安全漏洞

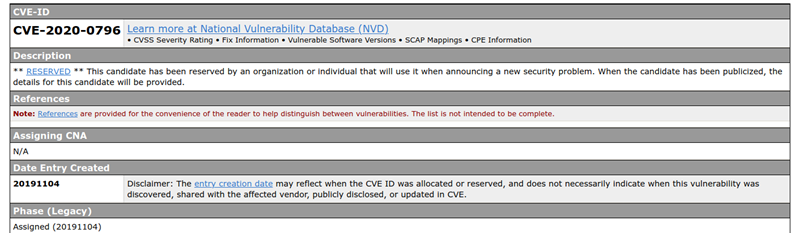

這次傳出的漏洞為 CVE-2020-0796,也稱為 SMBGhost 或 CoronaBlue,存在於微軟伺服器訊息區塊協議的 3.1.1 版本中,就跟幾年前惡名昭彰 WannaCry 勒索軟體所攻擊的目標一樣,會快速感染同一網路的多台電腦,進而導致企業資安危機。

美國國土安全部(CISA)警告,雖然微軟在今年 3 月就已經提供此漏洞的修補更新程序,但根據最近開源報告,惡意網路攻擊者正使用新的 PoC 鎖定這些尚未更新的電腦,強烈建議使用防火牆禁用電腦的 SMB 端口,並趕快下載修補漏洞的更新。(

圖片來源):

這是 Threatpost 提供給企業網路管理員的暫時執行步驟。於伺服器端使用 PowerShell 指令禁用 SMBv3,以阻止未經身份驗證的攻擊者(無需重新啟動):

- Set-ItemProperty -Path “HKLM:\SYSTEM\CurrentControlSet\Services\LanmanServer\Parameters” DisableCompression -Type DWORD -Value 1 -Force.

幾週前一位 Chompie1337 用戶於個人 Twitter 分享他成功透過 CVE-2020-0796 漏洞,攻擊的測試影片:

https://twitter.com/chompie1337/status/1267327689213517825

目前雖然國內外都還沒有傳出關於此漏洞的重大資安事件,但 Windows 每次推出新版本都有一些狀況,也導致很多人不願意經常更新,特別是公司、企業用戶,不過這個漏洞真的要高度重視,即便你不想升級到最新版本,還是必須下載修補漏洞版本。

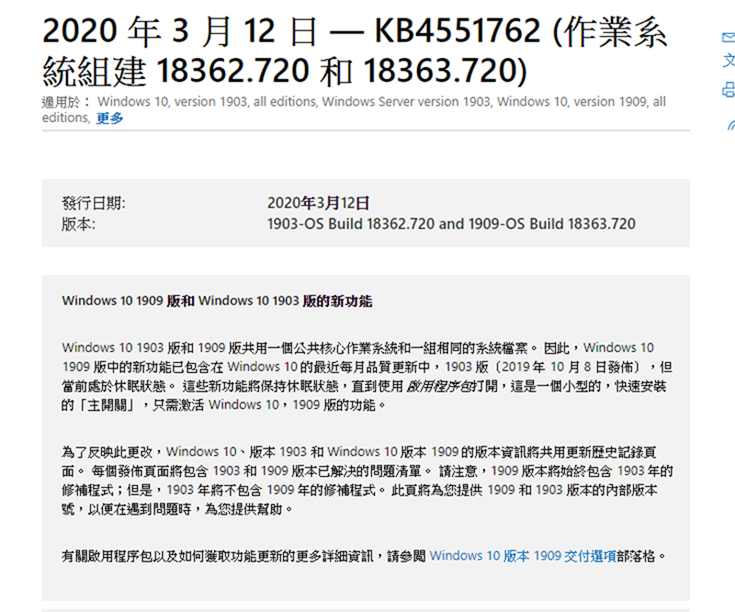

修補版本為 KB4551762,今年 3 月針對 Windows 10(1903 和 1909 版)與 Windows Server 2019(1903 和 1909 版)推出。如果因為某些原因無法更新,微軟也有提供解決方法: