這一年來 AMD 的 Ryzen 系列可以說是推出後勢如破竹,在各領域上都獲得使用者的肯定,眼看著第二代 Ryzen 處理器也即將發表,卻有一家名不見經傳的以色列安全公司表示發現 Ryzen 上的 13 個安全漏洞,並且要求在 24 小時內提出回覆,目前 AMD 正在核查證實這些問題。

以色列安全公司公布 Ryzen 13個漏洞,24小時回覆期限打個 AMD 措手不及

之前的 Meltdown 與 Spectre 兩大漏洞問題,把現代高效能處理器的潛在安全漏洞完全揭露出來,特別是那些用來處理公司重要業務核國際級架構核心關鍵的處理器影響甚鉅,更是讓各家企業人心惶惶。近日在以色列的一家安全公司 CTS-Labs 提出一份白皮書,裡面表示找到了包含 Ryzen、EPYC、Ryzen Pro 和 Ryzen Mobile 處理器產品線的四種類型潛在漏洞,並且要求 AMD 於 24 小時內提出回應,而不是標準程序中的 90 天靜默期,甚至就連快人快語的 Linux 之父 Linus Torvalds 也對這種反常的閃電快速做法表示極度不滿 。

這四個問題分別出在 MasterKey、Ryzenfall、Fallout 和 Chimera 上,根據 CTS-Labs 的研究報告,下面做一下簡單的說明:

1. MasterKey

當系統啟動時通常會經歷一個安全流程,檢查電腦中的任何內容是否遭竄改,並且僅啟動可信任的程式, MasterKey 會繞過這道開機檢查,在電腦的 BIOS 與安全處理器(secure processor )上安裝惡意軟體,進而達到完全控制開機過程中執行那些程式的作用,從這項還能夠禁用晶片上的安全功能。

2. Ryzenfall

CTS-Labs 表示這項漏洞特別針對了 AMD 的 Ryzen 系列,並且允許惡意軟體完全接管安全處理器(secure processor ),等於讓攻擊者能夠造訪那些受到保護的資訊,包括加密密鑰和密碼,這些區塊都是正常攻擊者無法進入的區域。如果攻擊者可以繞過 Windows Defender Credential Guard,他們可以使用被盜走的數據將攻擊傳播到網錄路中的其他電腦。

3. Fallout

與前一樣一樣,Fallout 也是讓攻擊者造訪受保護的數據,甚至包含 Credential Guard,但這個漏洞只會影響到使用 AMD EPYC 的安全處理器(secure processor ),主要用在數據中心、 雲端伺服器,連接世界各地工業用電腦,如果攻擊者使用這項漏洞將可竊取儲存在網路中的所有憑證。CTS-Labs 首席執行長表示:「這些網路憑證存儲在一個獨立的虛擬機中,無法通過標準的駭客工具造訪。Fallout 發生的狀況則是虛擬機之間的隔離被打破了。

4. Chimera

這一項來自兩個不同的漏洞,一個是硬體,另一項則是韌體。CTS-Labs 宣稱,Ryzen芯片組本身允許惡意軟體運行。研究人員說,由於 Wi-Fi、網路和 藍牙通訊流經晶片組,攻擊者可以利用它來感染你的設備,在概念證明演示中,可以安裝鍵盤記錄程序,這將允許攻擊者查看在受感染的電腦上輸入的所有內容。韌體問題意味著攻擊者可能會將惡意軟體安裝到處理器本身。

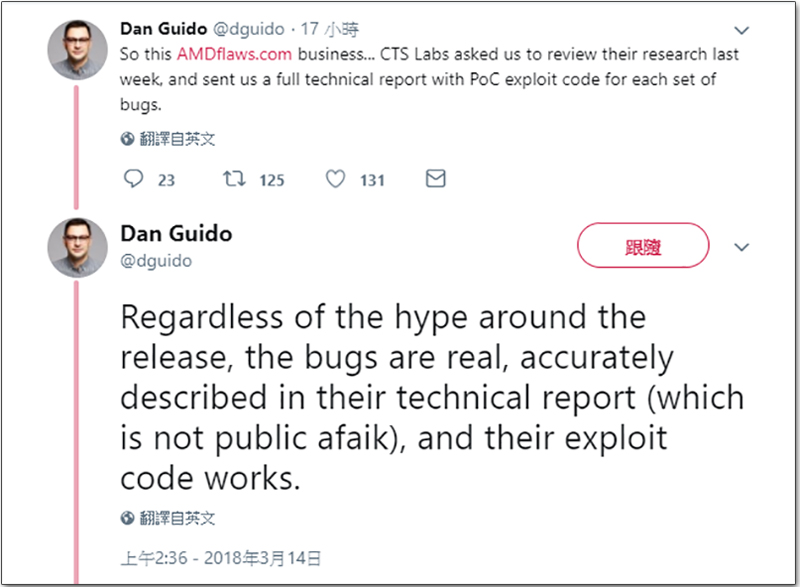

目前 AMD 還在檢查這些問題,雖然有許多人產生各種小公司刷存在感的陰謀疑慮,但安全研究室 Tril of Bits 創辦人 Dan Guido 跳出來表示收到 CTS-Labs 的請求,希望協助重新審視這些漏洞,在研究後發現這 13 個漏洞都是真的。

此外,CTS-Labs 還表示 AMD 委由台灣祥碩(ASMedia)代工的 Ryzen 晶片組則內含可允許駭客注入惡意程式的後門,目前祥碩尚未有回應。AMD 目前正在核查並解決這些問題,目前還沒有完整的解決方案,但 AMD 也提出不滿,表示在該公司公布此一白皮書的前一天才剛收到通知,更別提這家默默無名的公司根本沒有給予製造商足夠的時間去調查與解決就揭露報告的方式與業界處理慣例大相逕庭,而 CTS Labs 不僅通知 AMD,還知會了 Microsoft、HP、Dell、美國相關主管機關與部分資安公司。

◎參考資料: Motherboard 、AnandTech 、Reuters 、 CNet