前陣子沸沸揚揚讓許多任電腦停擺的 Wannacry 才稍有停歇,新的勒索威脅 Petya 又接力肆虐,目前已經有歐美多國大型企業與機構深受其害,甚至連切爾諾貝利核電廠也遭受攻擊感染,現在就來認識一下這個剛崛起就破壞力不小的壞東西,到底它是怎麼運作。

Petya 專攻企業與機構區域網路,目前聯繫信箱被停用

台灣民眾可能鮮少知道的新型勒索攻擊 Petya 其實早在去年 3 月間就已存在,但幾週前全新變種版本開始在歐美肆虐,程式碼中新撐了一個類似於惡名昭彰的 Wannacry 中的傳播機制,是過去兩個月來僅次於 Wannacry 的第二大全球 ransomware 網路攻擊,包含廣告商WPP、食品公司 Mondelez、法律顧問公司 DLA Piper 美國辦事處 、丹麥運輸公司 AP Moller-Maersk 、製藥公司 Merck 與在匹茲堡營運醫院和護理設施的Heritage Vally Healthy System 都深受其害,而重災區烏克蘭更是包含政府機關、銀行、基輔機場和地鐵系統,甚至切爾諾貝利核電廠的輻射監測系統等幾乎全國 60% 以上的電腦都遭受威脅。

▲ 烏克蘭政府發推特安定民心 (圖片來源)

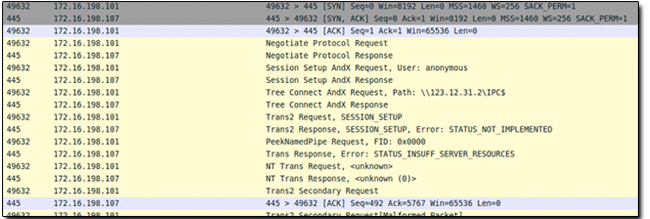

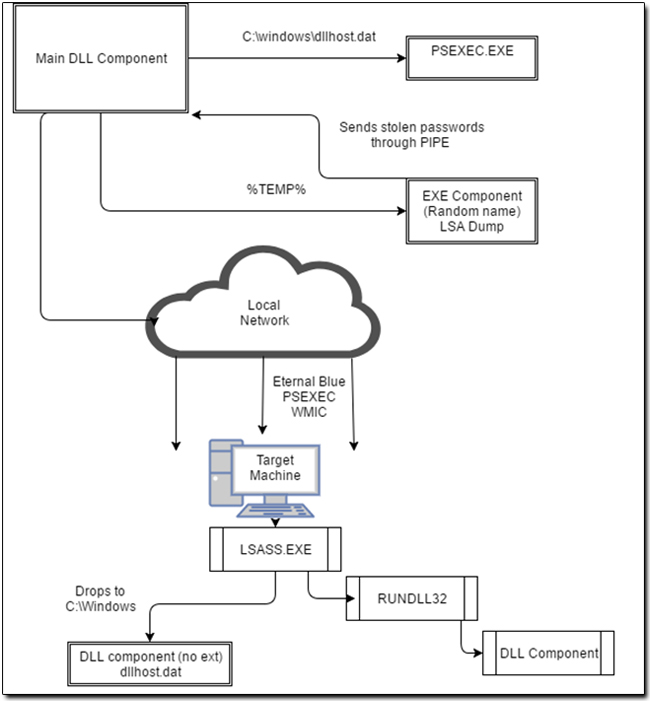

雖然 Petya 在國外一開始被稱為 Wannacry v2 或 v3,雖然同樣利用 Eternal Blue 的漏洞,但實質上與前陣子囂張肆虐的 Wannacry 有很大的不同,除了使用 Eternal Blue,Petya 還會用Mimikatz 竊取本地憑證,然後使用它們嘗試通過 Windows Management Instrumentation 命令登錄網絡上的其他電腦,並部署勒索軟體。

Petya 的感染方式與 Wannacry 的雪球效應是攻擊不太一樣,根據 Talos Instelligence 的研究一開始它以於烏克蘭相當流行的會計系統「MeDoc」為駐紮地,透過部署傳播至可能數以百萬計的電腦之中,然後藉由自動更新功能將惡意彖已下載到所有使用該軟體的電腦上。整體特徵上 Wannacry 是透過少量電腦迅速傳播,而 Petya 是利用大量電腦並透過內部網路進行擴散。由於之前 Wannacry 爆發時許多人已經採用最新的 Windows 補丁予以圍堵,但 Petya 卻引入更多的擴散機制來通過, 主要還是以企業與集團為首要攻擊標地。

※初始感染流程示意圖

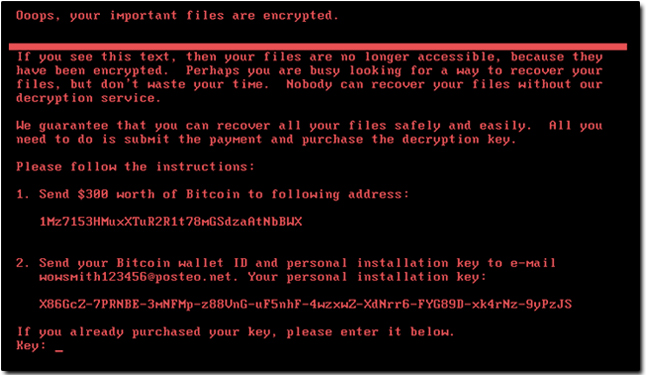

當你的電腦遭受感染時可以看到下面的要求贖金畫面,要求受害者匯入相當於 300 美元(約合新台幣 9,173 元)的比特幣到攻擊者提供的固定式帳戶,付款後可透過一個電子郵件與攻擊者通信以換取解鎖碼,但目前該信箱已被電子郵件服務商停用,這表示即使有人支付贖金也無法與攻擊者通信要求解鎖,所以目前全球安全研究室的意見傾向於不要支付贖金。

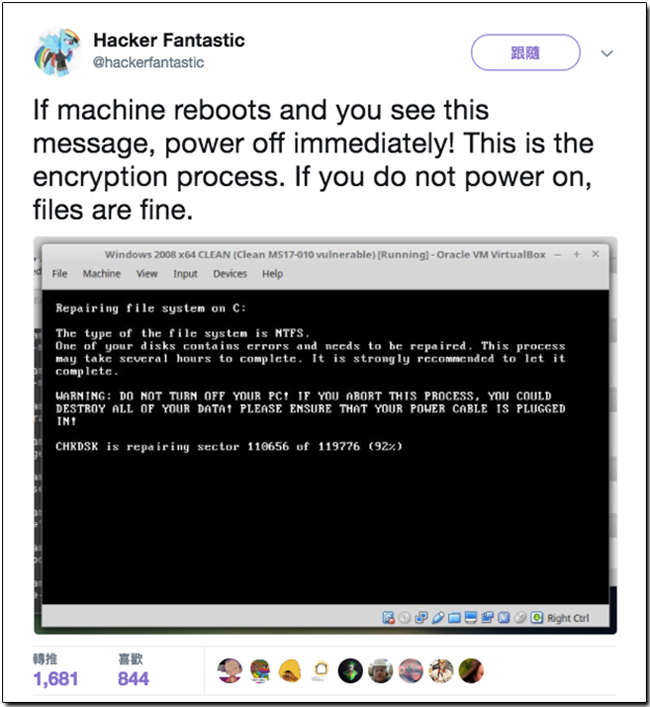

想要避免 Petya 造成的後果,首先請養成定期備份電腦資料的習慣。由於它的加密機制將會在你電腦重開機後啟動,而Petya 的設計是在一小時後將你的電腦重新開機並利用這一小時掃描你的區域網路,如果不慎中了 Petya 請即刻關閉你的電腦並斷開網路連接以避免進一步的加密行為(倘若只有 MFT 主文件表而不是實際文件被加密,還是有機會可以恢復),然後從備份中重新安裝文件,這應該是目前最保險起見的方法了。

圖片來源