WanaCrypt0r 2.0 修補 方式看這裡。從台灣時間 5 月 12 日晚間開始,全球陸續都傳出了一款名為「WanaCrypt0r 2.0」的勒索病毒肆虐的消息,在不到二十四小時的時間內,受害國家已經高達 99 國,且以俄羅斯、烏克蘭與台灣為最大的受災戶,《電腦王阿達》也在第一時間撰文提醒各位讀者,以下我們就將 WanaCrypt0r 2.0 修補方式做個全整理,好方便各位讀者使用。

這不是演習,也不是開玩笑,更不是危言聳聽,請即刻更新。

如果你已經中毒,而且資料也很重要必須要救回的話,可以試試這一篇解毒教學(請點我),但資料不重要的話,建議重新安裝並更新到 Windows 10 比較實際。

WanaCrypt0r 2.0 修補 方式全整理

還是稍微解釋一下,WanaCrypt0r 2.0 這款勒索病毒是透過 Windows 系統內 EternalBlue 的 Windows SMB 遠端執行程式碼漏洞進行攻擊,漏洞編號為 MS17-010(CVE-2017-0143~CVE-2017-0148),這個漏洞主要是可以讓攻擊者遠端執行程式碼。據了解,這是由美國國家安全局所發現的漏洞,但是先前有駭客團體 Shadow Brokers 宣稱入侵美國國家安全局旗下網路攻擊組織 Equation Group,並且釋出了許多尚未被揭露的產品漏洞,其中就包含了 EternalBlue。

而微軟其實也早在今年 3 月時釋出了修補 MS17-010(CVE-2017-0143~CVE-2017-0148)的工具,只是許多人都沒有按時更新系統,以下我們就將各個作業系統的更新檔案做個整理,微軟目前有針對 Windows 7、Windows 8.1 等系統推出安全性更新檔案,稍早之前,微軟也釋出了 Windows 8、Windows XP 等作業系統的安全性更新檔案,我們一併附在下方。

(標記官網的,是微軟官方更新檔,請安心下載,標記分流的,是小編從官方網站下載後上傳到網路空間的。)

Windows 7-KB4012215

32位元作業系統

64位元作業系統

Windows 8.1-KB4012216

32位元作業系統

64位元作業系統

Windows 8-KB4012598

32位元作業系統

64位元作業系統

Windows XP-KB4012598

WinXP SP2 64位元作業系統

英文版分流:https://goo.gl/sVtk4x

日文版分流:https://goo.gl/QpV0iv

WinXP SP3作業系統

官網:https://www.microsoft.com/zh-tw/download/details.aspx?id=55245

XP Embedded

其他未網羅到的作業系統,請來此點開微軟官方修正補丁網站,針對你的作業系統版本來下載修正檔案。不過目前微軟的官方網站正在被全世界 DDOS 中,請耐心等候。這次微軟連停止支援的 Windows XP 與 Windows 8 都破天荒釋出相關安全補丁,相當值得肯定:

如果一直下載不了,或安裝時檢查半天都無法繼續,請使用更新檔離線產生器(請點我)自己製作官方補丁下載包手動自行安裝更新檔。

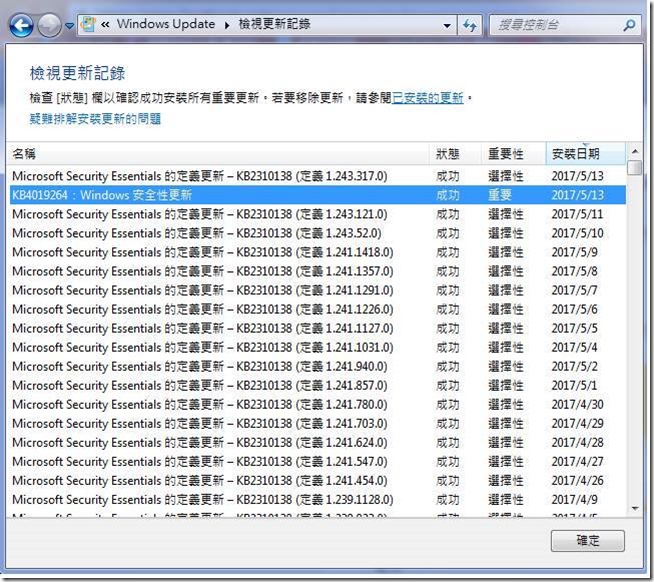

如果你下載後發現無法安裝、又確定你沒有下載錯版本的話,請到控制台=>系統及安全性=>Windows Update=>檢視更新紀錄,檢查看看是否已經有安裝好:

Windows 7 系統是檢查「KB4012215」、「KB4015549」、「KB4019264」,這三個有一個就行

Windows 8.1 是檢查「KB4012216」、「KB4015550」、「KB4019215」,這三個有一個就行。

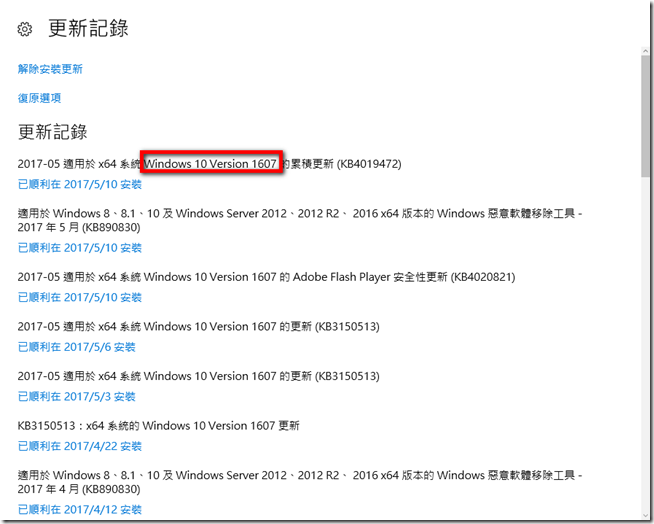

Windows 10 更新部分

Windows 10 的部分要透過內建的自動更新,建議系統更新到 1511 之後的版本。如果你不確定的話,請到設定=>更新與安全性=>Windows Update,接著點選更新紀錄,檢查你的 Windows 10 版本是否在 1511 以上。沒有的話就點選檢查更新開始進行。(基本上你沒有特別關閉更新功能的話,Windows 10 會每天更新)

↑小編目前作業系統已經更新到 1607 版了。

如果你的 Windows 10 更新很慢的話,請點選下方的連結來下載更新擋

Windows 10-Version 1511 的累積更新 (KB3210721)

32位元作業系統

64位元作業系統

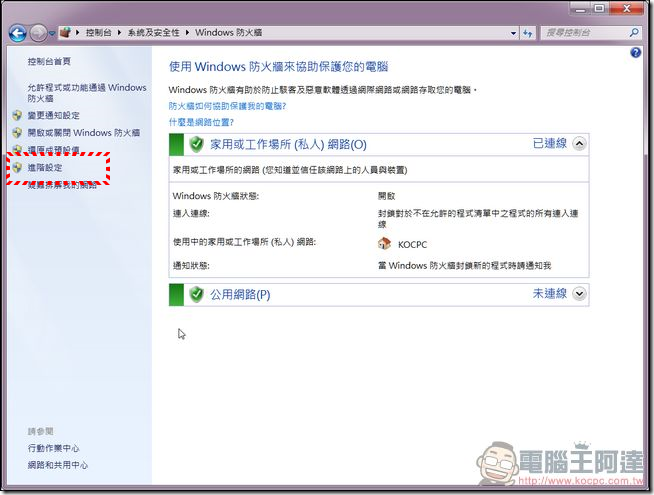

關閉 445 連接埠

這次的綁架病毒主要是透過連接埠 445 的安全漏洞而來,如果你不安心的話也可以用以下方法直接關閉,先將電腦斷網,接著進入「控制台」—>「系統及安全性」—>「Windows 防火牆」—>執行「進階設定」:

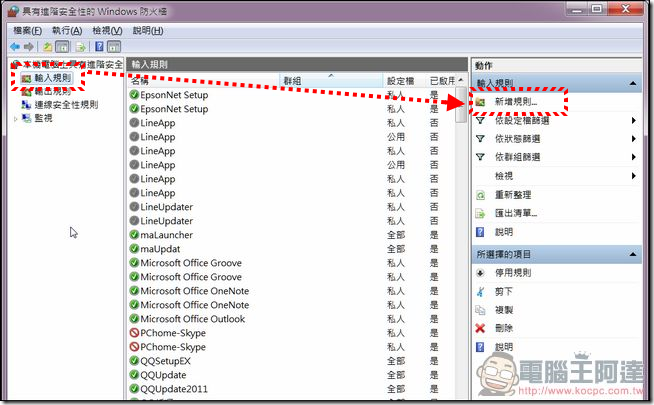

接著執行「輸入規則」—>「新增規則」:

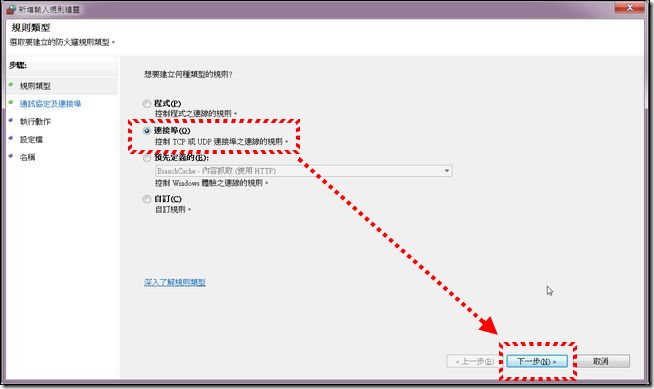

選擇「連接埠」—>「下一步」:

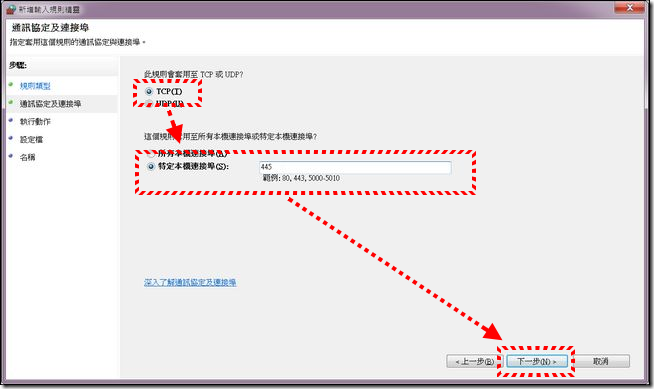

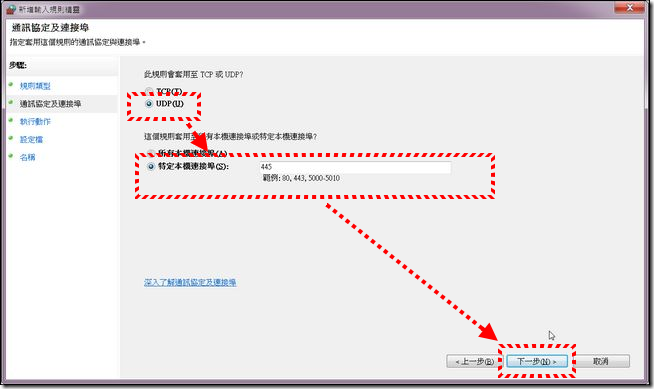

規則選擇套用到 TCP (等下UDP也要設),特定本機連接埠設定『445』—>「下一步」:

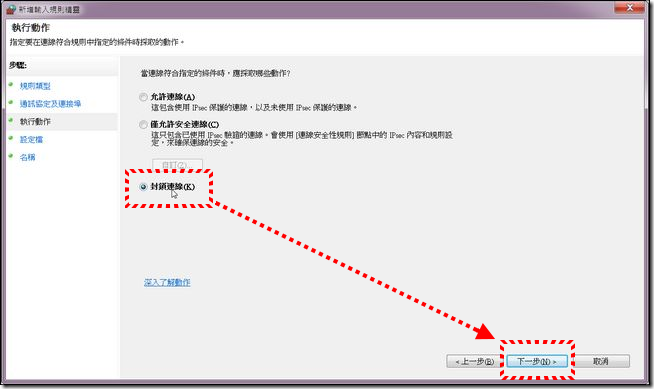

執行「封鎖連線」—>「下一步」:

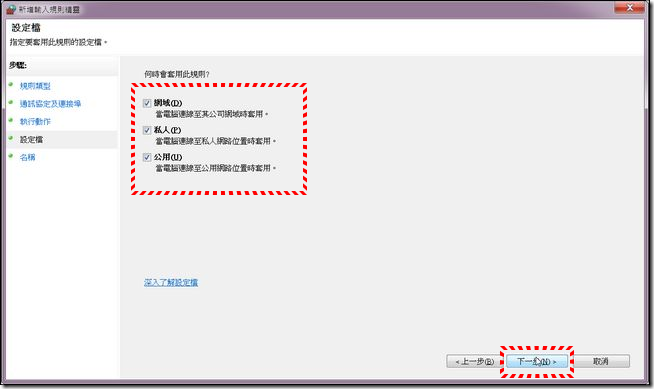

所有選項全勾:

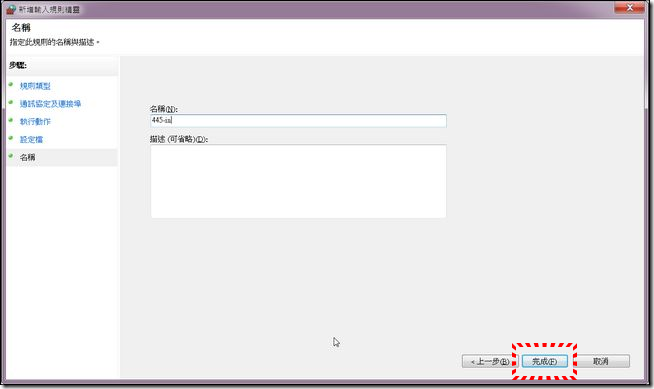

最後指定一組名稱給它:

接著剛剛的步驟 UDP 也設一遍,連接埠一樣是445:

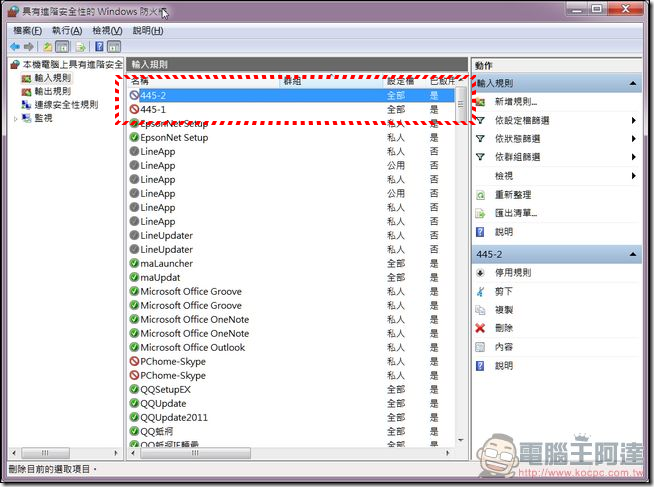

都設定完之後在輸入規則終究會有剛剛設定的規則,如此應該就比較沒有問題了,如果您是公司行號的話,可以到分享器端直接將連接埠 445 封鎖起來,之後再將所有電腦慢慢更新即可:

關閉SMBv1服務、檢測是否中毒

最後在附上幾篇 PTT 高手們的作品,基本上小編是覺得安裝更新後即可了,但是如果你還是很擔心,想要直接關閉引起漏洞的SMBv1服務的話,請來此:https://www.ptt.cc/bbs/AntiVirus/M.1494621146.A.0AA.html

另外也有高手寫了一個偵測的腳本,檢查該勒索病毒是否潛伏在你的電腦中,可以點選這邊來觀看:https://www.ptt.cc/bbs/AntiVirus/M.1494633528.A.DFC.html

稍早英國 BBC 有報導,目前有個研究員意外的破壞了 WanaCrypt0r 2.0 的自我擴散功能,他發現病毒主要是透過某個網址來運作,但是當他登記掉那個網址後,病毒就停止擴散了。但是他同時也強調「這只要修改原始碼就可以繼續擴散」,只能短時間的阻止,並不是永久根絕。

最後,小編要強調的是,不要不信邪,這次是透過 Windows 漏洞進行主動攻擊的,其概念有點像是幾年前的疾風病毒,狀況慘烈的話,區網內只要有一台電腦中獎,同個區網內的電腦很有可能也會被感染,甚至就是插上網路線就中獎的機會也不是沒有,請即刻更新。

這不是演習,也不是開玩笑,更不是危言聳聽,請即刻更新。